Cavalo de Troia Switcher

Vírus de smartphone: Android entra para o 'clube de ataque' a roteadores

Um cavalo de Troia recém-descoberto utiliza usuários desatentos de dispositivos Android como ferramentas para redirecionar o tráfego de dispositivos conectados ao Wi-Fi para sites controlados por criminosos.

28/12/2016 às 15h42, Por Rachel Pinto

Acorda Cidade

Especialistas da Kaspersky Lab descobriram uma evolução notável em um malware para sistema operacional Android: o Cavalo de Troia Switcher. Ele utiliza usuários de dispositivos Android como uma ferramenta para infectar roteadores de Wi-Fi, alterando suas configurações de DNS e redirecionando o tráfego dos dispositivos conectados à rede para sites controlados pelos invasores. Assim, os usuários ficam vulneráveis a phishing, malware, adware, etc. Os invasores alegam ter se infiltrado em 1.280 redes sem fio até o momento, principalmente na China.

“O cavalo de Troia Switcher marca uma nova tendência perigosa em ataques para redes e dispositivos conectados. Ele não ataca diretamente os usuários. Em vez disso, ele os transforma em cúmplices involuntários, movendo fisicamente as fontes de infecção. O cavalo de Troia visa a rede inteira, expondo todos os usuários, tanto pessoas quanto empresas, a uma grande variedade de ataques – do phishing a infecções secundárias. Um ataque bem-sucedido pode ser difícil de detectar e ainda mais difícil de mudar: as novas configurações podem sobreviver à reinicialização do roteador e, mesmo que o DNS anômalo seja desativado, o servidor DNS secundário estará disponível para continuar. A proteção dos dispositivos é mais importante, mas em um mundo conectado, não podemos nos permitir ignorar as vulnerabilidades de roteadores e redes Wi-Fi”, declarou Nikita Buchka, especialista em segurança móvel da Kaspersky Lab.

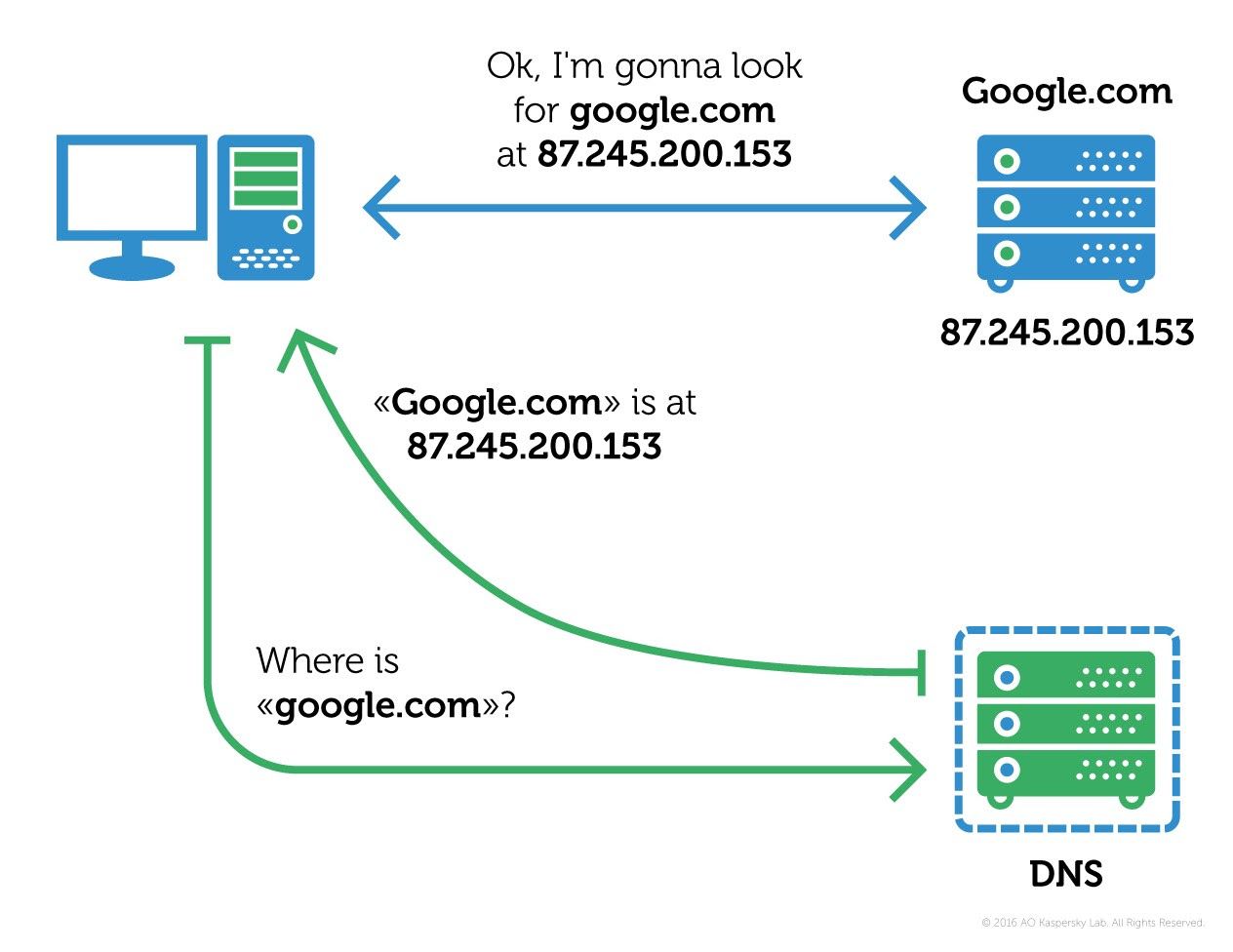

Os servidores de nomes de domínio (DNS) convertem um endereço web legível, como ‘x.com’, em um endereço IP numérico necessário para a comunicação entre computadores. A capacidade do cavalo de Troia Switcher de sequestrar esse processo permite que os invasores tenham controle quase completo sobre as atividades de rede que usam o sistema de resolução de nomes, como o tráfego de internet. Essa abordagem funciona porque, em geral, os roteadores sem fio redefinem as configurações do DNS de todos os dispositivos na rede para suas próprias configurações, forçando assim o uso do mesmo DNS anômalo por todos.

Ataques contra roteadores foram registrados massivamente no Brasil entre os anos de 2011 e 2012, ocasião em que criminosos conseguiram alterar o DNS em mais de 4 milhões e meio de dispositivos. O ataque era remoto e silencioso, explorando falhas dos dispositivos. Escolher uma plataforma popular como o Android para fazer esse ataque tem um alcance considerável, pois no Brasil e no mundo essa é a plataforma móvel mais popular.

A infecção é disseminada aos usuários por meio do download de uma das duas versões do cavalo de Troia para Android em um site criado pelos invasores. A primeira versão é disfarçada como um cliente Android do mecanismo de pesquisa chinês Baidu, e a outra é uma versão falsa bem-feita de um aplicativo chinês de compartilhamento de informações sobre Wi-Fi: WiFi.

Quando um dispositivo infectado se conecta a uma rede sem fio, o cavalo de Troia ataca o roteador e tenta forçar o caminho até a interface web do administrador, adivinhando a senha por meio de uma lista com combinações predefinidas de senhas e logins. Se a tentativa for bem-sucedida, o cavalo de Troia troca o servidor DNS existente por um servidor anômalo controlado pelos criminosos virtuais e também usa um DNS secundário a fim de garantir a estabilidade permanente, caso o DNS anômalo seja desativado.

Para ilustrar, o que normalmente acontece é:

Após um ataque com êxito do Switcher, é isso que acontece:

Os invasores criaram um site para promover e distribuir o aplicativo de Wi-Fi com o cavalo de Troia para os usuários. O servidor Web que hospeda esse site é duplicado como servidor de comando e controle (C&C) dos criadores do malware. As estatísticas de infecção interna identificadas em uma parte aberta desse site revelam que as solicitações dos invasores comprometeram 1.280 sites e, possivelmente, expuseram todos os dispositivos conectados a eles a outros ataques e infecções.

A empresa recomenda que todos os usuários verifiquem suas configurações de DNS, procurando pelos seguintes servidores DNS anômalos:

101.200.147.153

112.33.13.11

120.76.249.59

Se você tem um desses servidores em suas configurações de DNS, entre em contato com o suporte de seu provedor ou avise o proprietário da rede Wi-Fi. A Kaspersky Lab também recomenda que os usuários alterem o login e a senha padrão da interface web do administrador no roteador para evitar ataques semelhantes no futuro.

Para saber mais sobre o cavalo de Troia Switcher, leia a postagem no blog em Securelist.

Mais Notícias

Brasil

Brasil é campeão no Mundial de Robótica em Houston

Neste ano, o Brasil teve a maior delegação desde que o primeiro time brasileiro disputou o torneio, em 2000. Foram...

22/04/2024 às 07h54

Internet

WhatsApp e Instagram apresentam instabilidade nesta quarta-feira (3)

O site Downdetector, que reúne relatos de instabilidade em sites de plataformas, registrou milhares de reclamações hoje.

03/04/2024 às 15h31

Redes Sociais

Entenda como a nova onda de fake news influencia a guerra digital

Grupos conservadores e de extrema direita estão sendo eficientes nessa guerra de informação pelas redes sociais.

20/03/2024 às 15h47

Brasil

Saiba como as tecnologias podem impulsionar o corretor de imóveis

Ferramentas são fundamentais para fazer otimizações e facilitar acesso de informações.

19/02/2024 às 17h30

Educação

Secretaria abre inscrições para cursos gratuitos de inteligência artificial

Os interessados têm até o dia 19 de fevereiro para se inscrever através do site.

07/02/2024 às 15h14

Internet Segura

Especialista dá dicas de como identificar golpes do falso emprego nas plataformas digitais

Priscila Magalhães, Gerente de recrutamento e seleção, alerta para ofertas boas demais, atenção aos detalhes e fornecimento de dados.

06/02/2024 às 08h28